Índice

- La demanda de hackers y ciberseguridad sube un 83% en 2022

- ¿Qué es un hacker?

- ¿Cómo encontrar un hacker confiable?

- ¿Para qué sirve un hacker?

- Sombrero Blanco / Sombrero Negro

- Bienes comunes de los servicios de hackers

- Common Evil Hacker Services (y por qué son ilegales)

A pesar de estar comúnmente asociada con prácticas ilícitas y personas de dudosa naturaleza, la palabra pirata informático, de hecho, hace referencia a una subcultura relacionada con el campo de la tecnología y la informática. Con el advenimiento de una sociedad cada vez más interconectada, la importancia e influencia de los hackers en el mercado laboral creció hasta el punto de convertirse en una categoría profesional propia.

Así, empresas de todo el mundo buscan saber cómo contratar a un hacker para tratar de entender la contemporaneidad digital y adaptarse a temas que involucran la seguridad virtual tanto de sus propios activos como de sus empleados.

La demanda de hackers y ciberseguridad sube un 83% en 2022

En España concretamente, los servicios hacker se han empezado a tomar más en serio en los últimos años. segundo dato de Brasscom, la Asociación de Empresas de Tecnologías de la Información y las Comunicaciones, España tiene un déficit de veinticuatro mil tecnólogos formados para trabajar en ciberseguridad, es decir, si hay déficit, hay una demanda que no se está cubriendo. España forma cada año a unos cuarenta y seis mil profesionales informáticos, pero estas cifras no alcanzan las necesidades del mercado, ya que el punto de equilibrio debería rondar los setenta mil profesionales.

Se advierte que esta demanda aún está lejos de ser satisfecha y se cree que aumentará. Según el informe de PwC Digital Trusts Insights, la tendencia es que el 83% de las empresas en España acaben teniendo que aumentar la inversión en ciberseguridad a lo largo de 2022. Otra tendencia es que el gasto en ciberseguridad también crecerá en torno al 69%, un porcentaje mayor que el salto del año anterior al pasado, en el que el incremento de la inversión de las empresas españolas fue del 55%.

Tal tendencia sigue siendo uno de los efectos extendidos de la pandemia de COVID-19. Con el crecimiento exponencial de los negocios operados digitalmente, también hubo 330% de aumento relacionado con la actividad de piratería dada la adopción generalizada de regímenes de oficina en casa que antes no eran tan comunes. Antes, las computadoras personales y las del trabajo eran máquinas separadas, pero hay una convergencia de estas funciones en una sola máquina, lo que aumenta el flujo de información y se convierte en una mina de oro para los piratas informáticos malintencionados.

Sin embargo, no todos los hackers encajan en esta descripción, ya que también existen profesionales que trabajan precisamente para evitar la acción de los ciberdelincuentes y, como ya se ha visto, es un mercado con escasez de profesionales. Según información de Intera, una empresa de reclutamiento digital, hubo un crecimiento del 265% en los ingresos por la acción de los hackers profesionales, con un aumento del 125% en su base de clientes, especialmente en lo que respecta a las grandes marcas minoristas que entienden la importancia de esto. tipo de servicio.

Así, observando las oportunidades ante una creciente demanda de ciberseguridad, se produjo el surgimiento de un “mercado hacker” de consultores y profesionales que acudieron a llenar este vacío. Del mismo modo, existen determinadas empresas de contratación y recursos humanos que se han especializado en este ámbito, facilitando la acción de los empresarios preocupados por la seguridad de los sistemas de su empresa.

También es posible cooptar a estos piratas informáticos directamente, pero la contratación de dichos intermediarios acelera el proceso. Intera, por ejemplo, se ha especializado en atraer talento hasta el punto de garantizar un 90% de asertividad y reducir en un 80% el tiempo de búsqueda de un hacker habilidoso. Otra empresa española especializada en ciberseguridad es Safec, que también está especializada en el área y ofrece servicios que van desde la monitorización de redes hasta el derecho digital.

Así, es importante entender que un hacker no siempre corresponde a un individuo que actúa en internet cometiendo delitos contra usuarios desprevenidos. De hecho, es solo una categoría dentro de esta clasificación que tiene que ver con una especie de estilo de vida y código de conducta que se originó en la contracultura de los años 60 y que generó frutos que se cosechan hasta el día de hoy en el mercado profesional.

¿Qué es un hacker?

La idea de lo que es un hacker y lo que se puede llamar un “cultura hacker” se remonta a la década de 60, y se originó en un grupo de entusiastas de la informática en el Instituto de Tecnología de Massachusetts (el MIT) llamado Club de modelos ferroviarios tecnológicos. Habiendo albergado nombres célebres en el campo de la tecnología, como Steve Russell (responsable de crear Guerra espacial, el primer videojuego de amplia distribución), el TMRC era una especie de refugio para un grupo de entusiastas de la tecnología donde podían desarrollar sus habilidades.

Fue en este club que el término “corte” surgió con el fin de definir la actividad de modificar computadoras y sistemas con el fin de mejorar sus funciones. Más que eso, la piratería se ha convertido en una especie de forma de vida, una ideología a seguir, con su propio código de ética. Según Steven Levy en Hackers: héroes de la revolución informátical (1994), las computadoras pueden cambiar nuestras vidas para mejor y, por lo tanto, deben ser accesibles libre e ilimitadamente, al igual que la información.

Los piratas informáticos creen que se pueden aprender lecciones esenciales sobre el sistema de cómo funciona el mundo al desarmar los componentes, ver cómo funcionan y usar ese conocimiento para crear cosas nuevas y más interesantes.

LEVY, Esteban. Hackers: héroes de la revolución informática. Nueva York: Dell Publishing, 1994, páginas 32-33, traducción libre.

Para ellos, la informática es un reflejo del mundo (y viceversa), y el objetivo principal de un hacker es la mejora constante de todos y cada uno de los sistemas, siempre buscando fallas e intentando solucionarlas. Es como si fuera un instinto primario tratar de corregir errores y buscar sistemas cada vez más perfectos. Para los hackers, este tipo de práctica es comparable a la producción artística, cada individuo tiene su propia lógica de programación, una especie de firma.

Otro aspecto importante de la cultura hacker es que, para mejorar los sistemas, los hackers también buscan mejorarse a sí mismos y demostrar su propia calidad a sus compañeros, mostrando su experiencia y habilidades únicas y demostrando que son los mejores hackers. La valoración de un hacker dentro de una comunidad es indiferente a su género y edad, siempre que sea bueno. MafiaBoy, uno de los piratas informáticos más notorios del mundo y conocido por derribar sitios web de grandes marcas como Yahoo y CNN cuando solo tenía 15 años en el momento del hecho, explica una situación aplicable a tal característica del hacker. cultura que le paso:

Literalmente entré en una de las salas de chat y dije: “Voy a mostrarles que puedo hacer esto. Enumere quiénes considera las redes más poderosas del mundo y las eliminaré”. Se enviaron varias sugerencias, una de ellas fue la cadena CNN. Así que dije: “¿Está bien, CNN? Únase a CNN en 30 segundos”, y luego CNN se cayó, incluidos otros 1.500 sitios que estaban alojados en los servidores de la empresa. La motivación era asustar y hacer que todos los demás piratas informáticos del IRC se sometieran de alguna manera.

MafiaBoy, en una entrevista exclusiva con Techlifers

De acuerdo con código de ética hacker, toda la información debe ser gratuita. Suele vincularse a este “mandamiento”, existe otro que anima a la incredulidad a las autoridades y promoción de la descentralización, ya que muchas veces se corre la idea de que dicha información está constantemente monopolizada por figuras consideradas autoridades y la mejor manera de mantener un sistema en el que la información pueda fluir libremente es precisamente sistemas abiertos libres de autoridades limitantes. Es precisamente en la interpretación ambigua de este ideal donde surgen los conflictos sobre la naturaleza de la comunidad hacker.

¿Cómo encontrar un hacker confiable?

Para contratar a un hacker, es necesario, inicialmente, tomar algunas cuidados. Como hemos visto, el tema de la certificación es importante, pero también es necesario tener en cuenta la naturaleza de quien queremos contratar. Después de todo, no podemos confiar nuestra ciberseguridad a cualquiera, ¿verdad?

Aunque es una idea común estereotipo que "los piratas informáticos viven en la Dark Web", o incluso que solo aceptan pagos con bitcoins porque son difíciles de rastrear las monedas virtuales y similares, tales ideas, cuando se observan en la vida real, son considerablemente problemáticas y pueden desencadenar una alerta. ya que los “buenos” hackers no necesitan esconderse detrás de este tipo de artilugios. Después de todo, lo que queremos no es nada ilegal.

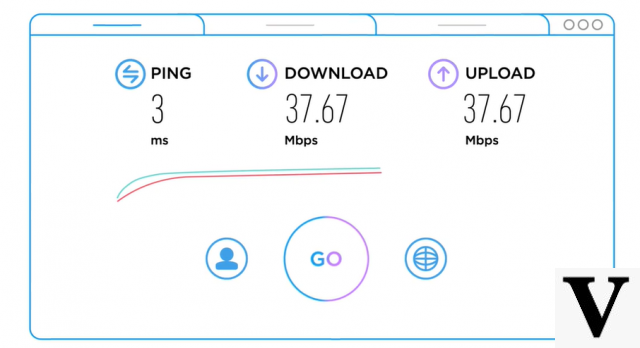

Eso es porque tomar precauciones no es nada fuera de la ley. Si cree que su empresa es vulnerable o incluso ya sospecha que hay algo mal con él, sospechando que los sistemas ya han sido víctimas de actividades sospechosas - por cuenta de choques, lentitud, archivos que desaparecen, archivos vestigiales sin justificación — podría ser una buena idea ir a buscar a alguien que pueda hacer una diagnóstico.

Así, en términos de prácticas completamente legalizadas, no hay necesidad de profundizar en el inframundo de Internet. Una simple búsqueda de sitios de servicios en la red puede facilitar mucho esta práctica. Uno de ellos, por ejemplo, es el GetNinjas, un portal que pretende hacer la conexión entre proveedores de servicios y los que los necesitan. En la propia web existe la categoría “servicios de TI“, que puede encajar en la búsqueda de un hacker experto en ciberseguridad.

También es posible encontrar a estos profesionales directamente en los centros de formación. Por ejemplo, España tiene la Academia Hackaflag, una plataforma especializada que tiene como misión desarrollar profesionales informáticos en el área de la ciberseguridad. Ellos mismos disponen de un método denominado “In Company“, que pone a disposición de las empresas que lo necesiten los servicios de sus pupilos. En su web hay una pestaña de contacto, lo que demuestra que están abiertos a quienes tengan este tipo de necesidad.

Además, también hemos mencionado en este mismo informe a dos empresas centradas en la ciberseguridad, como son Intera y Saftec. Al ser especialistas, pueden sugerir las mejores acciones y servicios de acuerdo a las necesidades de la empresa, costumbre. Por lo tanto, la comunicación es muy importante. Los costos, a su vez, obviamente variarán según la especificidad y el alcance del servicio. El proceso de contratación también puede variar según la política del intermediario o hacker en cuestión.

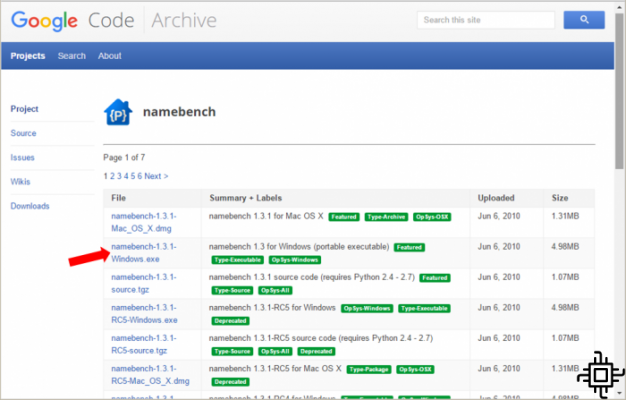

Tenga en cuenta que algunos servicios que parecen necesitar piratería especializada a veces se pueden resolver de una manera más práctica. Uno hacker puede identificar un celular clonado, pero se pueden tomar medidas informando la desconfianza directamente al operador móvil. En ocasiones como estas, el propio hacker también recomendará este tipo de acciones, además de sugerir cambiar contraseñas, configurar un inicio de sesión en dos pasos y otras. prácticas comunes de seguridad en línea. Por supuesto, la opinión de dicho experto siempre es importante, si es posible y está disponible.

Cabe resaltar que intrusiones en redes sociales, como Facebook, Instagram o LinkedIn, o la recopilación irregular de información de alguien, Los ataques contra la seguridad digital se enmarcan de una persona física, tal y como protege la Ley General de Protección de Datos y el Marco de Derechos Civiles en Internet. Por lo tanto, son prácticas ilegales. Lo mismo ocurre con las intrusiones contra sitios web y servidores en línea. Ni siquiera necesitamos entrar en detalles sobre la información bancaria, ¿verdad?

¿Para qué sirve un hacker?

Comúnmente clasificados como especialistas en tecnologías y sistemas, los piratas informáticos tienen un papel en la comprensión de nuestra sociedad cada vez más interconectada y ayudan a construirla y mantenerla de manera segura y optimizada. Los piratas informáticos ven el mundo como sistemas y, por lo tanto, siempre ven margen de mejora.

Teniendo en cuenta que la sociedad apunta a una constante migración a entornos digitales, es importante que tengamos especialistas en dichos sistemas para que la gente común, sin interés en este tipo de conocimiento, pueda sentirse segura y protegida.

De ahí viene esta dicotomía. Los hackers tienen una función social cada vez más importante y presente en nuestra vida cotidiana, aunque muchas veces no los vemos actuar de forma práctica e incluso acaban en las noticias por prácticas ilícitas e inmorales. Sin embargo, hay quienes se preocupan y velan por una sociedad pacífica interconectada y libre de amenazas, incluso de hackers malintencionados.

Sombrero Blanco / Sombrero Negro

La forma en que la comunidad interpreta el Código Ético Hacker es muy variada, lo que hizo que los propios hackers terminaran siendo categorizados en diferentes definiciones según su forma de actuar.

El hacker que corresponde a una visión estereotipada negativa, el responsable de invadir sistemas vulnerables en busca de información de otras personas y que promueve el desorden en la red es tradicionalmente llamado Sombrero Negro (los hackers de sombrero negro, en traducción libre), ya que justifica sus acciones ilícitas a través del mandato de la descentralización de la autoridad y la libertad informativa, aunque se trate de información privada. Todavía son hackers, pero aún no representan la totalidad de esta subcultura. De vez en cuando también se les llama galletas saladas.

Kevin Poulsen, por ejemplo, fue un notorio Black Hat Hacker en la década de 80 conocido como el "Hannibal Lecter of Hackers". Ganando fama por hackear las líneas telefónicas de las estaciones de radio para ganar un auto. Hoy está jubilado y, tras salir de la cárcel, se convirtió en periodista especializado en tecnología.

Por otro lado, los hackers White Hat (hackers de sombrero blanco) son aquellos que se preocupan por construir sistemas cada vez más seguros. Desde este punto de vista, suele encargarse de encontrar fallos en los sistemas para avisar a los responsables (de forma discreta), o solucionarlos en su totalidad. Nombres muy conocidos en el mercado, como Steve Wozniak, cofundador de Apple, Tim Berners-Lee, responsable del protocolo WWW, y miembros clásicos de la TMC, como Steve Russell, son considerados White Hat.

Además de estos dos, también hay una especie de término medio llamado Sombrero gris (hackers de sombrero gris, en traducción libre), quienes suelen identificar fallas en el sistema y rescatar datos relacionados con ellas, pero en realidad no cometen delitos. Un caso muy paradigmático y relacionado con Grey Hat fue en febrero de 2021, cuando el Ministerio de Salud fue invadido por un hacker que simplemente dejó un mensaje advirtiendo públicamente sobre fallas en el sistema y dejando un ultimátum de que el próximo atacante puede no ser tan simpático como él. .

Meses después, en diciembre, el mismo Ministerio de Salud fue blanco de un nuevo ataque de hackers. Aparentemente, sin escuchar los consejos de Gray Hat de meses atrás, otro grupo invadió el sistema y terminó secuestrando los datos de los usuarios referentes a ConectSUS, cerrando el sitio y dejando solo una advertencia. Teniendo en cuenta que tal ataque pone en peligro la seguridad nacional y, por lo tanto, comete un delito, bien puede enmarcarse como una acción de Black Hats.

Una curiosidad: esta clasificación surgió de una convención de películas del viejo oeste donde los buenos eran reconocidos precisamente por el sombrero de vaquero blanco, mientras que los malos eran rápidamente identificados por el sombrero negro.

Bienes comunes de los servicios de hackers

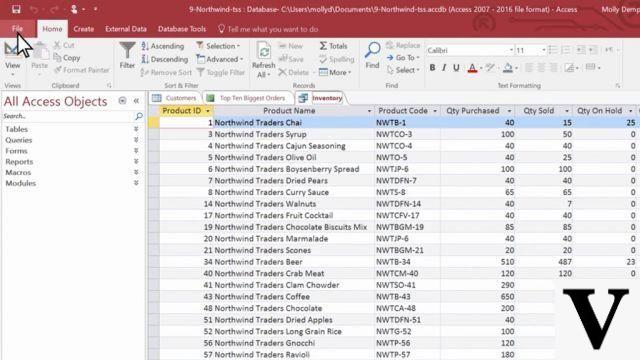

El Ministerio de Salud incluso fue advertido por un Grey Hat Hacker sobre la vulnerabilidad del sistema, ¿no es así? En teoría, el siguiente paso a seguir por parte de los responsables del Ministerio de Sanidad era comprobar la integridad de los sistemas implicados. Para ello, lo ideal era contratar a hackers profesionales y expertos para encontrar las fallas presentes en el sistema y luego corregirlas para evitar posibles consecuencias si se aprovechan las vulnerabilidades.

Por lo tanto, los White Hat Hackers son considerados los buenos responsables de identificar posibles lagunas abiertas y luego cerrarlas. Esta práctica se lleva a cabo no solo analizando el sistema y señalando dichas fallas, sino también forzando intrusiones —obviamente programadas y previamente advertidas a sus contratantes— para simular el contexto y las variables existentes en un ataque real.

Es por eso que un "buen" hacker también necesita tener un excelente conocimiento de las tácticas consideradas ilegales, ya que necesita estar siempre un paso por delante de aquellos con intenciones menos nobles. El conocimiento sobre cómo funciona el malware y otros virus es importante porque puede prevenir el sistema, que puede ser reprogramado para comportarse de manera más segura ante la adversidad.

Además de entender los sistemas a nivel técnico, los hackers profesionales de White Hat también necesitan tener conocimientos de ingeniería social, es decir, referida a la comprensión del comportamiento de los propios empleados de una empresa para la que está trabajando y verificando la integridad.

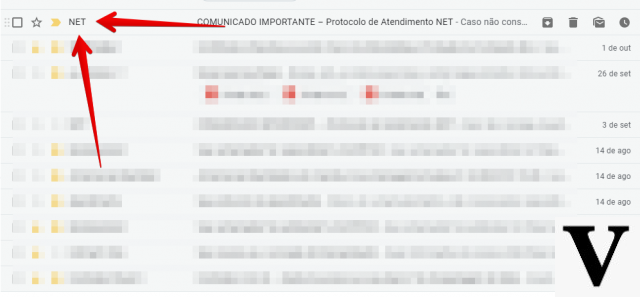

O Factor humano todavía tiene mucha responsabilidad por posibles brechas que puedan surgir en los sistemas de una empresa. Es por eso que los propios piratas informáticos realizan campañas de correo electrónico fraudulentas, una y otra vez, siempre con la autorización del contratista como objetivo, para poder identificar las debilidades de los propios empleados, quienes terminan teniendo dificultades para diferenciar un correo electrónico real de uno dañino.

Esto también tiene mucho que ver con la ingeniería social, una rama de la seguridad de la información que involucra la manipulación emocional y psicológica para adquirir datos considerados confidenciales, muchas veces recibidos a través de la conversación y la persuasión.

Se observa que esta búsqueda incesante de las fallas de un sistema todavía se corresponde con las interpretaciones del código de ética de los piratas informáticos instituido por el Tech Model Railroad Club. Después de todo, los piratas informáticos trabajan para mejorar continuamente los sistemas para hacerlos cada vez más eficientes, y la composición sistemática de una empresa no solo está compuesta por computadoras, códigos y equipos tecnológicos, sino también por las personas que los usan.

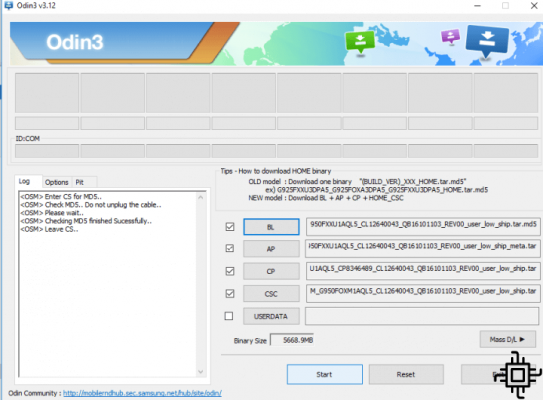

En un ejemplo práctico y dentro del ámbito gubernamental, por ejemplo, los White Hackers son comúnmente reclutados por el Corte Superior Electoral participar en la realización de la Prueba de Seguridad Pública (TPS) con el objetivo de simular de manera controlada las condiciones de una elección y tratar de identificar posibles fallas en los sistemas mediante la realización de diversas pruebas relacionadas con las máquinas de votación electrónica.

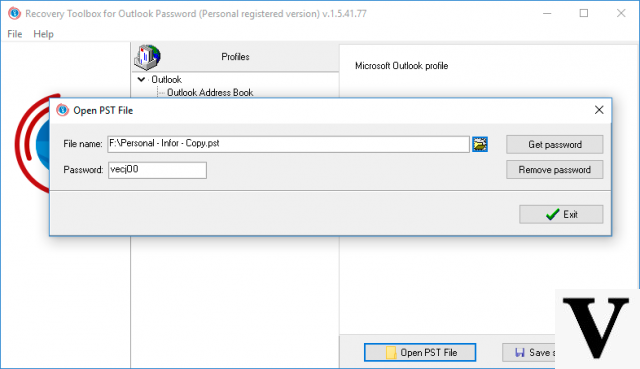

Cabe señalar que la comprensión computacional no es exactamente el único requisito necesario para convertirse oficialmente en un White Hacker o un hacker profesional. Es necesario ser confiable y, para eso, existen certificaciones que pueden ser conferidas por organismos respetados para quienes pretenden seguir este camino. LA Consejo de la CE, por ejemplo, es una organización especializada en ciberseguridad enfocada al comercio electrónico y está habilitada para otorgar este tipo de diplomas. LA Hackeo definitivo de Foundstone, de McAfee, es otra entidad que incluso fue pionera en otorgar este tipo de certificaciones.

Common Evil Hacker Services (y por qué son ilegales)

Mientras que White Hat apunta a fortalecer los sistemas, Black Hat apunta justo a lo contrario, explotando las fallas de los sistemas en beneficio propio en actividades consideradas ilegales, configuradas como ciberdelitos. Como en todo delito, existen leyes que determinan qué actividades ilícitas son y, desde este punto de vista, un ciberdelincuente, aun estando en un entorno de red que cree haber conquistado, sigue siendo susceptible porque es un individuo físico que responde a la leyes de un país del que usted es ciudadano.

Por ejemplo, la seguridad de la información digital de un ciudadano está garantizada por la ley correspondiente a la Marco Civil de Internet, promulgada en 2014 y que, a pesar de algunas controversias, fue considerada pionera en cuanto a políticas relacionadas con las redes y el entorno virtual en su conjunto. Dado que el Marco de Derechos Civiles en Internet es una ley que garantiza la confidencialidad de nuestros datos, los intentos de piratería pueden ser considerados un delito según la legislación española. Lo mismo ocurre con el Ley General de Protección de Datos.

Además de los objetivos finales que pueden verse como turbios, los medios utilizados por Black Hat también están sujetos a juicio. Por ejemplo, apuntando a la minería de criptomonedas, no es raro invadir computadoras de terceros para instalar scripts de minería sin que el usuario lo sepa, utilizando las máquinas de otras personas para su propio beneficio.

Con este fin, es común que los Black Hat Hackers aprovechen el código y los scripts invasores (como Troyanos y otras Malware) en desacuerdo con los términos y condiciones de los sistemas operativos que también asumen el papel de garantizar la seguridad del usuario (como si el incumplimiento de la legislación del propio Estado no fuera razón suficiente).

Lo mismo ocurre con quienes mantienen páginas destinadas a prácticas ilícitas, que van desde la puesta a disposición de contenidos pirateados hasta la venta de drogas o el mantenimiento de redes de material pornográfico ilícito, quienes constantemente necesitan mantenerse al margen de la ley para que los responsables no sean atrapados y puedan mantener sus negocio clandestino: a menudo opera en redes paralelas como Deep Web y Dark Web.

Vale la pena señalar que el Ingeniería social o suplantación de identidad Los correos electrónicos fraudulentos y los sitios web que se hacen pasar por oficiales también son métodos utilizados por los sombreros negros, especialmente en los más desprevenidos.

Es por eso que, al final, la ciberseguridad es un tema cada vez más discutido y tomado en cuenta en nuestro mundo interconectado de hoy, ya sea en situaciones que involucran a pequeñas y grandes empresas, que involucran al ciudadano como individuo a importantes organismos gubernamentales.

Lea también

Marcus Hutchins es un hacker conocido por haber encontrado una falla en el poderoso virus Wannacry, pero esta hazaña sacó a relucir su historia de sombrero negro y llamó la atención de las autoridades. Revisa tu historia.

Fuentes: Forbes, Pandasecurity, CNN, New York Times, PrimeIt, UFSC, Brasscom