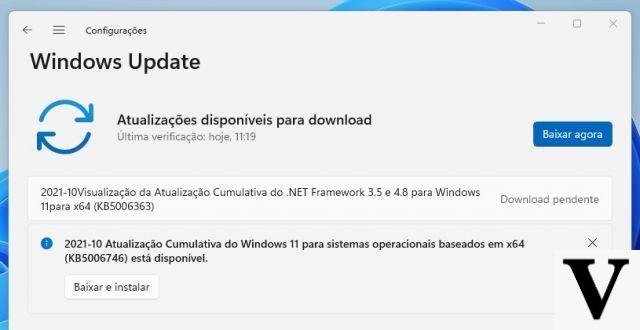

Aparentemente, incluso con la actualización KB5004237 de julio de 2021 para Windows 10, Print Nightmare continúa ocurriendo, lo que permite a los atacantes obtener acceso al sistema utilizando controladores de impresora maliciosos. El informe llegó a través del sitio web BleepingComputer, donde se dice que el investigador de seguridad de Mimikatz, Benjamin Delpy, encontró una manera de abusar del método normal de Windows para instalar controladores de impresora y obtener privilegios sobre la ubicación del SISTEMA a través de controladores de impresora maliciosos.

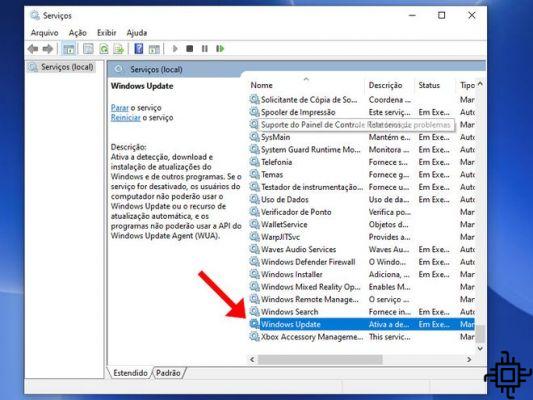

En junio, los investigadores de seguridad publicaron esta vulnerabilidad, identificada como CVE-2021-34527. Esta falla de seguridad afecta a Windows Print Spooler, el servicio del sistema operativo responsable de la gestión de impresión realizada por "Print Spooler". A través de esta funcionalidad, activada por defecto en Windows, los atacantes ejecutan código para controlar el ordenador de forma remota. Para tratar de detener esto, Microsoft incluso lanzó la actualización KB5004945 hasta que llegó el martes de parches de julio con las correcciones definitivas, sin embargo, eso no fue lo que sucedió, como se indicó anteriormente.

Print Nightmare continúa incluso después de la actualización KB5004237

Según el investigador de seguridad y creador del programa Mimikatz, Benjamin Delpy, existe una manera de abusar del método normal de Windows de instalar controladores de impresora y obtener privilegios sobre la ubicación del SISTEMA a través de controladores de impresora maliciosos. Esto se puede hacer incluso si el administrador de la máquina usa las pautas de Microsoft para restringir la instalación del controlador de la impresora y deshabilitar la función "Apuntar e imprimir".

#printnightmare - Episodio 3

¿Sabe que incluso parcheado, con la configuración predeterminada (o la seguridad aplicada con la configuración de #Microsoft), un usuario estándar puede cargar controladores como SISTEMA?

- Escalada de privilegios locales - #feature pic.twitter.com/Zdge0okzKi

— ???? Benjamín Delpy (@gentilkiwi) 15 de julio de 2021

Si bien el método utilizado por Benjamin no es el mismo que generalmente aplican los atacantes que explotaron "PrintNightmare", el investigador le dijo a BleepingComputer que los errores de instalación del controlador de impresora que encontró son similares a los clasificados con el mismo nombre. Benjamin explica que incluso si se aplican los pasos guiados de Microsoft, un atacante podría crear un paquete de controlador de impresión firmado de forma malintencionada y usarlo para obtener privilegios del sistema en otros sistemas.

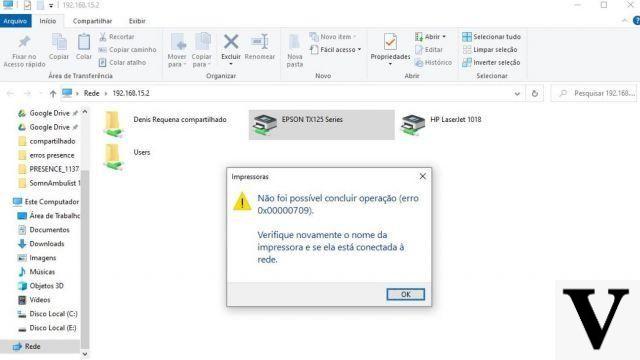

Cómo puede ocurrir una invasión

Para que el atacante obtenga acceso al sistema informático de la víctima, crea un controlador de impresión malicioso y lo firma con un certificado Authenticode de confianza siguiendo estos pasos. Sin embargo, algunos piratas informáticos optan por utilizar el método "Rolls Royce" de firma de controladores, donde compra o roba un certificado EV y lo envía a Microsoft para la validación WHQL como una empresa falsa. Una vez que se firma el paquete del controlador de la impresora, un atacante puede instalar el controlador en cualquier dispositivo de red que tenga privilegios administrativos.

Después de atacar un dispositivo de red, el atacante puede usar el controlador para obtener privilegios del sistema en otros dispositivos en los que no tiene privilegios elevados. Mira el video de ejemplo a continuación:

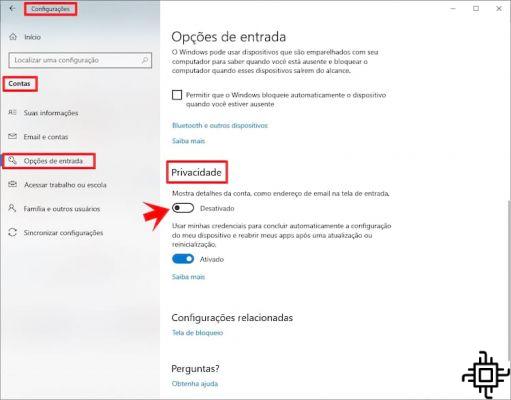

Benjamin dice que a través de esta técnica, los atacantes pueden invadir lateralmente una red ya comprometida. Sin embargo, para evitar que esto suceda, puede deshabilitar Print Spooler o habilitar la política de grupo "Apuntar e imprimir" para limitar los servidores desde los que un dispositivo puede descargar controladores de impresión. Sin embargo, habilitar "Point and Print" puede permitir que las fallas explotadas por PrintNightmare pasen por alto la última actualización de Microsoft para Windows.

Difícilmente se corregirá el defecto

Benjamin dice que ha intentado evitar este tipo de ataque en el pasado intentando reemplazar la versión 3 de los controladores de impresión. Sin embargo, esto causó problemas y Microsoft terminó con la política de obsolescencia de v3 en junio de 2017.

Según el investigador de seguridad, lamentablemente es poco probable que se solucione el método de pirateo anterior, ya que "Windows está diseñado para permitir que un administrador instale un controlador de impresora, incluso en el caso de aquellos que pueden ser maliciosos sin saberlo. Windows está diseñado para permitir que no -usuarios administradores para instalar controladores firmados en sus dispositivos para facilitar su uso".

El software de seguridad será la principal defensa contra este tipo de ataques al detectar el controlador o el comportamiento malicioso.